Dlaczego nie powinienem używaÄ funkcji mysql * w PHP?

Jakie sÄ

TECHNICZNE powody, dla ktĆ³rych nie należy używaÄ funkcji mysql_*? (np. mysql_query(), mysql_connect() lub mysql_real_escape_string())?

Dlaczego powinienem używaÄ czegoÅ innego, nawet jeÅli dziaÅa na mojej stronie?

JeÅli nie dziaÅajÄ na mojej stronie, dlaczego dostajÄ bÅÄdy typu

Warning: mysql_connect (): No such file or directory

12 answers

Rozszerzenie MySQL:

- nie jest w trakcie aktywnego rozwoju

- jest oficjalnie przestarzaÅe od wersji PHP 5.5 (wydany w czerwcu 2013).

- zostaÅ usuniÄto caÅkowicie od wersji PHP 7.0 (wydany w grudniu 2015)

- oznacza to, że od dnia 31 Dec 2018 nie istnieje w żadnej obsÅugiwanej wersji PHP. JeÅli używasz wersji PHP, ktĆ³ra jÄ obsÅuguje, używasz wersji, ktĆ³ra nie ma problemĆ³w z bezpieczeÅstwem naprawione.

- Brak interfejsu OO

- nie obsÅuguje:

- nieblokujÄ ce, asynchroniczne zapytania

- Prepared statements or parameterized queries

- procedury przechowywane

- Wiele Wypowiedzi

- transakcje Metoda uwierzytelniania" nowego " hasÅa (domyÅlnie wÅÄ czona w MySQL 5.6; wymagana w 5.7)

- każda nowa funkcjonalnoÅÄ w MySQL 5.1 lub nowszym

Ponieważ jest przestarzaÅy, korzystanie z niego sprawia, że TwĆ³j kod jest mniej przyszÅoÅciowy.

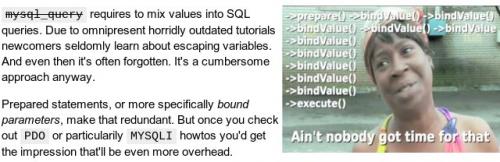

Brak obsÅugi gotowych instrukcji jest szczegĆ³lnie ważny, ponieważ zapewniajÄ one bardziej przejrzystÄ , mniej podatnÄ na bÅÄdy metodÄ ucieczki i cytowania danych zewnÄtrznych niż rÄczne usuwanie ich za pomocÄ oddzielnego wywoÅania funkcji.

Zobacz PorĆ³wnanie rozszerzeÅ SQL.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2019-07-21 10:15:53

PHP oferuje trzy rĆ³Å¼ne API do poÅÄ

czenia z MySQL. SÄ

to mysql(usuniÄte z PHP 7), mysqli, oraz PDO rozszerzenia.

Funkcje mysql_* byÅy kiedyÅ bardzo popularne, ale ich użycie nie jest już zachÄcane. ZespĆ³Å dokumentacji omawia sytuacjÄ bezpieczeÅstwa bazy danych, a czÄÅciÄ

tego jest edukowanie użytkownikĆ³w, aby odeszli od powszechnie używanego rozszerzenia ext / mysql (sprawdÅŗ php.wewnÄtrzne: deprecating ext / mysql).

I pĆ³Åŗniejszy zespĆ³Å programistĆ³w PHP podjÄ

Å decyzjÄ o wygenerowaniu E_DEPRECATED bÅÄdy podczas ÅÄ

czenia siÄ użytkownikĆ³w z MySQL, czy poprzez mysql_connect(), mysql_pconnect() lub domyÅlnÄ

funkcjonalnoÅÄ poÅÄ

czenia wbudowanÄ

w ext/mysql.

ext/mysql na oficjalnie przestarzaÅe od PHP 5.5 i zostaÅ usuniÄte z PHP 7.

# Patrz Czerwony PudeÅko?

Kiedy wejdziesz na ktĆ³rÄ

kolwiek stronÄ podrÄcznika funkcji mysql_*, zobaczysz czerwone okienko, wyjaÅniajÄ

ce, że nie powinna byÄ już używana.

Dlaczego

OdejÅcie od ext/mysql to nie tylko bezpieczeÅstwo, ale także dostÄp do wszystkich funkcji bazy danych MySQL.

ext/mysql zostaÅ zbudowany dla MySQL 3.23 i od tego czasu dostaÅ tylko niewiele dodatkĆ³w, zachowujÄ

c gÅĆ³wnie kompatybilnoÅÄ z tÄ

starÄ

wersjÄ

, co sprawia, że kod jest nieco trudniejszy aby utrzymaÄ. BrakujÄ

ce funkcje, ktĆ³re nie sÄ

obsÅugiwane przez ext/mysql obejmujÄ

: (z podrÄcznika PHP).

- procedury przechowywane (nie mogÄ obsÅugiwaÄ wielu zestawĆ³w wynikĆ³w)

- gotowe OÅwiadczenia

- szyfrowanie (SSL)

- Kompresja

- PeÅna obsÅuga charsetu

PowĆ³d, aby nie używaÄ mysql_* funkcji :

- brak aktywnego rozwoju

- usuniÄty jako of PHP 7

- brak interfejsu OO Nie obsÅuguje nieblokujÄ cych, asynchronicznych zapytaÅ]}

- nie obsÅuguje przygotowanych poleceÅ ani parametryzowanych zapytaÅ

- nie obsÅuguje procedur skÅadowanych

- nie obsÅuguje wielu wyrażeÅ

- nie obsÅuguje transakcji

- nie obsÅuguje wszystkich funkcji w MySQL 5.1

Powyższy cytat pochodzi ze strony:

Brak obsÅugi gotowych instrukcji jest szczegĆ³lnie ważny, ponieważ zapewniajÄ one jaÅniejszÄ , mniej podatnÄ na bÅÄdy metodÄ ucieczki i cytowania danych zewnÄtrznych niż rÄczne usuwanie ich za pomocÄ oddzielnego wywoÅania funkcji.

Zobacz porĆ³wnanie rozszerzeÅ SQL.

TÅumiÄ ce Ostrzeżenia deprecacyjne

Podczas konwersji kodu na MySQLi/PDO, E_DEPRECATED bÅÄdy można tÅumiÄ ustawiajÄ

c error_reporting W php.ini aby wykluczyÄ E_DEPRECATED:

error_reporting = E_ALL ^ E_DEPRECATED

Zauważ, że spowoduje to ukrycie innych ostrzeżeÅ o deprecjacji, ktĆ³re jednak mogÄ dotyczyÄ rzeczy innych niż MySQL. (z podrÄcznika PHP)

ArtykuÅ PDO vs. MySQLi: z czego należy korzystaÄ? przez Dejan MarjanoviÄ pomoże Ci wybraÄ.

A lepszym sposobem jest PDO, a teraz piszÄ prosty PDO tutorial.

Prosty i krĆ³tki poradnik PDO

P. pierwsze pytanie w mojej gÅowie brzmiaÅo: Co to jest "PDO"?

A. "PDO ā PHP Data Objects ā jest warstwÄ dostÄpu do bazy danych zapewniajÄ cÄ jednolitÄ metodÄ dostÄpu do wielu baz danych."

ÅÄ czenie z MySQL

W PHP 5.5 i nowszych PHP 5.5 i nowszych PHP 5.5 i nowszych PHP 5.5 i nowszych PHP 5.5 i nowszych PHP 5.5 i nowszych PHP 5.5 i nowszych PHP 5.5 i nowszych PHP 5.5 i nowszych PHP 5.5 i nowszych]}$link = mysql_connect('localhost', 'user', 'pass');

mysql_select_db('testdb', $link);

mysql_set_charset('UTF-8', $link);

Z PDO: wystarczy utworzyÄ nowy obiekt PDO. Konstruktor przyjmuje parametry do okreÅlenia ÅŗrĆ³dÅa bazy danych PDO ' konstruktor najczÄÅciej pobiera cztery parametry, ktĆ³re sÄ

DSN (nazwa ÅŗrĆ³dÅa danych) i opcjonalnie username, password.

Tutaj myÅlÄ, że znasz wszystkie oprĆ³cz DSN; to jest nowoÅÄ w PDO. A {[53] } jest w zasadzie ciÄ

giem opcji, ktĆ³re mĆ³wiÄ

PDO jakiego sterownika użyÄ i szczegĆ³Åy poÅÄ

czenia. Aby uzyskaÄ wiÄcej informacji, sprawdÅŗ PDO MySQL DSN .

$db = new PDO('mysql:host=localhost;dbname=testdb;charset=utf8', 'username', 'password');

Uwaga: można rĆ³wnież użyÄ charset=UTF-8, ale czasami powoduje to bÅÄ

d, wiÄc lepiej jest użyÄ utf8.

JeÅli wystÄ

pi jakiÅ bÅÄ

d poÅÄ

czenia, rzuci PDOException obiekt, ktĆ³ry może zostaÄ zÅapany do obsÅugi Exception dalej.

Dobra lektura: poÅÄ czenia i zarzÄ dzanie poÅÄ czeniami Ā¶

Możesz rĆ³wnież przekazaÄ w kilku opcjach Sterownika jako tablicÄ do czwartego parametru. Polecam podanie parametru, ktĆ³ry umieszcza PDO w trybie wyjÄ

tku. Ponieważ niektĆ³re sterowniki PDO nie obsÅugujÄ

natywnych instrukcji prepare, PDO wykonuje emulacjÄ prepare. Umożliwia rĆ³wnież rÄczne wÅÄ

czenie tej emulacji. Aby użyÄ natywnych instrukcji przygotowanych po stronie serwera, należy jawnie ustawiÄ false.

Drugim jest wyÅÄ

czenie emulacji prepare, ktĆ³ra jest domyÅlnie wÅÄ

czona w sterowniku MySQL, ale prepare emulacja powinna byÄ wyÅÄ

czona, aby bezpiecznie używaÄ PDO.

WyjaÅniÄ pĆ³Åŗniej, dlaczego przygotowanie emulacji powinno byÄ wyÅÄ czone. Aby znaleÅŗÄ powĆ³d, sprawdÅŗ ten post.

Jest użyteczny tylko wtedy, gdy używasz starej wersji MySQL, ktĆ³rej nie polecam.

Poniżej znajduje siÄ przykÅad, jak możesz to zrobiÄ:

$db = new PDO('mysql:host=localhost;dbname=testdb;charset=UTF-8',

'username',

'password',

array(PDO::ATTR_EMULATE_PREPARES => false,

PDO::ATTR_ERRMODE => PDO::ERRMODE_EXCEPTION));

Czy możemy ustawiÄ atrybuty po budowie PDO?

Tak , możemy rĆ³wnież ustawiÄ pewne atrybuty po budowie PDO metodÄ

setAttribute:

$db = new PDO('mysql:host=localhost;dbname=testdb;charset=UTF-8',

'username',

'password');

$db->setAttribute(PDO::ATTR_ERRMODE, PDO::ERRMODE_EXCEPTION);

$db->setAttribute(PDO::ATTR_EMULATE_PREPARES, false);

ObsÅuga BÅÄdĆ³w

ObsÅuga bÅÄdĆ³w jest znacznie Åatwiejsza w PDO niż mysql_*.

PowszechnÄ

praktykÄ

przy użyciu mysql_* jest:

//Connected to MySQL

$result = mysql_query("SELECT * FROM table", $link) or die(mysql_error($link));

OR die() to nie jest dobry sposĆ³b, aby poradziÄ sobie z bÅÄdem, ponieważ nie możemy obsÅużyÄ rzeczy w die. To po prostu zakoÅczyÄ skrypt nagle, a nastÄpnie echo bÅÄ

d na ekranie, ktĆ³ry zwykle nie chcesz, aby pokazaÄ użytkownikom koÅcowym, i niech krwawe hakerzy odkryÄ swĆ³j schemat. Alternatywnie wartoÅci zwracane funkcji mysql_* mogÄ

byÄ czÄsto używane w poÅÄ

czenie z mysql_error () w celu obsÅugi bÅÄdĆ³w.

PDO oferuje lepsze rozwiÄ

zanie: wyjÄ

tki. Wszystko co robimy z PDO powinno byÄ zawiniÄte w try-catch blok. Możemy wymusiÄ PDO w jeden z trzech trybĆ³w bÅÄdu, ustawiajÄ

c atrybut trybu bÅÄdu. Poniżej przedstawiono trzy tryby obsÅugi bÅÄdĆ³w.

-

PDO::ERRMODE_SILENT. Po prostu ustawia kody bÅÄdĆ³w i dziaÅa prawie tak samo jakmysql_*, gdzie musisz sprawdziÄ każdy wynik, a nastÄpnie spojrzeÄ na$db->errorInfo();, aby uzyskaÄ bÅÄ d szczegĆ³Åy. -

PDO::ERRMODE_WARNINGpodnieÅÄE_WARNING. (Ostrzeżenia o czasie wykonywania (bÅÄdy inne niż fatalne). Wykonanie skryptu nie jest wstrzymane.) -

PDO::ERRMODE_EXCEPTION: wyrzuÄ wyjÄ tki. Stanowi bÅÄ d zgÅoszony przez PDO. Nie powinieneÅ wyrzucaÄPDOExceptionz wÅasnego kodu. Zobacz wyjÄ tki aby uzyskaÄ wiÄcej informacji na temat WYJÄTKĆW w PHP. Zachowuje siÄ bardzo podobnie door die(mysql_error());, kiedy nie jest zÅapany. Ale w przeciwieÅstwie door die(), {[62] } można zÅapaÄ i obchodziÄ siÄ z gracjÄ , jeÅli zdecydujesz siÄ zrobiÄ wiÄc.

Dobra lektura :

Jak:

$stmt->setAttribute( PDO::ATTR_ERRMODE, PDO::ERRMODE_SILENT );

$stmt->setAttribute( PDO::ATTR_ERRMODE, PDO::ERRMODE_WARNING );

$stmt->setAttribute( PDO::ATTR_ERRMODE, PDO::ERRMODE_EXCEPTION );

And you can wrap it in try-catch, jak poniżej:

try {

//Connect as appropriate as above

$db->query('hi'); //Invalid query!

}

catch (PDOException $ex) {

echo "An Error occured!"; //User friendly message/message you want to show to user

some_logging_function($ex->getMessage());

}

Nie musisz sobie radziÄ z try-catch natychmiast. Możesz go zÅapaÄ w dowolnym momencie, ale zdecydowanie zalecam użycie try-catch. Może rĆ³wnież sprawiÄ, że wiÄcej sensu, aby zÅapaÄ go poza funkcjÄ

, ktĆ³ra wywoÅuje PDO rzeczy:

function data_fun($db) {

$stmt = $db->query("SELECT * FROM table");

return $stmt->fetchAll(PDO::FETCH_ASSOC);

}

//Then later

try {

data_fun($db);

}

catch(PDOException $ex) {

//Here you can handle error and show message/perform action you want.

}

RĆ³wnież, można obsÅugiwaÄ przez or die() lub możemy powiedzieÄ, jak mysql_*, Ale To bÄdzie bardzo zrĆ³Å¼nicowane. Możesz ukryÄ niebezpieczne komunikaty o bÅÄdach w produkcji, obracajÄ

c display_errors off i po prostu czytajÄ

c dziennik bÅÄdĆ³w.

Teraz, po przeczytaniu wszystkich rzeczy powyżej, prawdopodobnie myÅlisz: co to do cholery jest, że kiedy chcÄ po prostu zaczÄ

Ä PochylaÄ proste SELECT, INSERT, UPDATE, albo DELETE OÅwiadczenia? Nie. Uwaga, zaczynamy:

WybĆ³r Danych

WiÄc to, co robisz wmysql_* jest:

<?php

$result = mysql_query('SELECT * from table') or die(mysql_error());

$num_rows = mysql_num_rows($result);

while($row = mysql_fetch_assoc($result)) {

echo $row['field1'];

}

Teraz w PDO możesz to zrobiÄ tak:

<?php

$stmt = $db->query('SELECT * FROM table');

while($row = $stmt->fetch(PDO::FETCH_ASSOC)) {

echo $row['field1'];

}

Lub

<?php

$stmt = $db->query('SELECT * FROM table');

$results = $stmt->fetchAll(PDO::FETCH_ASSOC);

//Use $results

Uwaga: jeÅli używasz metody jak poniżej (query()), metoda ta zwraca obiekt PDOStatement. WiÄc jeÅli chcesz pobraÄ wynik, użyj go jak powyżej.

<?php

foreach($db->query('SELECT * FROM table') as $row) {

echo $row['field1'];

}

W danych PDO uzyskuje siÄ je za pomocÄ

->fetch(), metody twojego OÅwiadczenia uchwyt. Przed wywoÅaniem fetch najlepszym rozwiÄ

zaniem byÅoby poinformowanie PDO, w jaki sposĆ³b chcesz pobraÄ dane. W poniższej sekcji wyjaÅniam to.

Tryby Pobierania

ZwrĆ³Ä uwagÄ na użycie PDO::FETCH_ASSOC w kodzie fetch() i fetchAll() powyżej. To mĆ³wi PDO, aby zwracaÅa wiersze jako tablicÄ asocjacyjnÄ

z nazwami pĆ³l jako kluczami. Istnieje wiele innych trybĆ³w pobierania, ktĆ³re wyjaÅniÄ jeden po drugim.

Przede wszystkim wyjaÅniam jak wybraÄ fetch tryb:

$stmt->fetch(PDO::FETCH_ASSOC)

W powyższym używam fetch(). Można rĆ³wnież użyÄ:

-

PDOStatement::fetchAll()- zwraca tablicÄ zawierajÄ cÄ wszystkie wiersze zbioru wynikĆ³w -

PDOStatement::fetchColumn()- zwraca pojedynczÄ kolumnÄ z nastÄpnego wiersza zbioru wynikĆ³w -

PDOStatement::fetchObject()- pobiera nastÄpny wiersz i zwraca go jako obiekt. -

PDOStatement::setFetchMode()- ustawia domyÅlny tryb pobierania dla tej instrukcji

Teraz przychodzÄ do tryb pobierania:

-

PDO::FETCH_ASSOC: zwraca tablicÄ indeksowanÄ przez nazwÄ kolumny jako zwrĆ³conÄ w zestawie wynikĆ³w -

PDO::FETCH_BOTH(domyÅlnie): zwraca tablicÄ zindeksowanÄ zarĆ³wno nazwÄ kolumny, jak i 0-indeksowanym numerem kolumny zwrĆ³conym w zestawie wynikĆ³w

Jest jeszcze wiÄcej możliwoÅci! Przeczytaj o nich wszystkich w PDOStatement Pobierz dokumentacjÄ..

Liczba wierszy :

Zamiast używaÄ mysql_num_rows aby uzyskaÄ liczbÄ zwrĆ³conych wiersze, można uzyskaÄ PDOStatement i zrobiÄ rowCount(), jak:

<?php

$stmt = $db->query('SELECT * FROM table');

$row_count = $stmt->rowCount();

echo $row_count.' rows selected';

Pobieranie Ostatnio wstawionego ID

<?php

$result = $db->exec("INSERT INTO table(firstname, lastname) VAULES('John', 'Doe')");

$insertId = $db->lastInsertId();

Wstawianie i aktualizowanie lub usuwanie stwierdzeÅ

To, co robimy w mysql_* funkcji jest:

<?php

$results = mysql_query("UPDATE table SET field='value'") or die(mysql_error());

echo mysql_affected_rows($result);

I w pdo to samo można zrobiÄ przez:

<?php

$affected_rows = $db->exec("UPDATE table SET field='value'");

echo $affected_rows;

W powyższym zapytaniu PDO::exec wykonaj polecenie SQL i zwrĆ³ci liczbÄ wierszy, ktĆ³rych to dotyczy.

Insert a delete zostanie omĆ³wione pĆ³Åŗniej.

Powyższa metoda jest przydatna tylko wtedy, gdy nie używasz zmiennej w zapytaniu. Ale kiedy trzeba użyÄ zmiennej w zapytaniu, nigdy nie prĆ³buj jak powyżej i tam dla oÅwiadczenie przygotowane lub oÅwiadczenie parametryzowane jest.

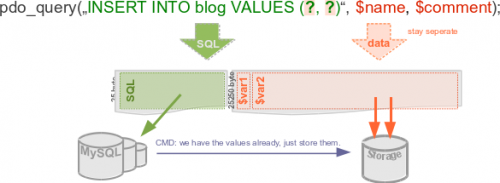

Gotowe OÅwiadczenia

Q. Co to jest przygotowane oÅwiadczenie i dlaczego ich potrzebujÄ?

A. a przygotowany instrukcja jest wstÄpnie skompilowanÄ

instrukcjÄ

SQL, ktĆ³ra może byÄ wykonywana wiele razy, wysyÅajÄ

c tylko dane do serwera.

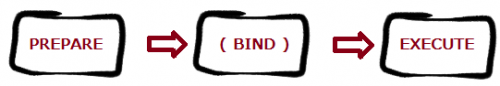

Typowy obieg pracy przy użyciu przygotowanego oÅwiadczenia jest nastÄpujÄ cy (cytowany z Wikipedii trzy 3 punkty):

-

Prepare: szablon instrukcji jest tworzony przez aplikacjÄ i wysyÅany do systemu zarzÄ dzania bazÄ danych (DBMS). NiektĆ³re wartoÅci pozostajÄ nieokreÅlone, nazywane parametrami, symbolami zastÄpczymi lub bind zmienne (oznaczone

?poniżej):INSERT INTO PRODUCT (name, price) VALUES (?, ?) DBMS analizuje, kompiluje i wykonuje optymalizacjÄ zapytaÅ na szablonie instrukcji i przechowuje wynik bez jego wykonywania.

-

Execute: w pĆ³Åŗniejszym czasie aplikacja dostarcza (lub wiÄ

że) wartoÅci dla parametrĆ³w, a DBMS wykonuje instrukcjÄ (ewentualnie zwraca wynik). Aplikacja może wykonaÄ polecenie tyle razy, ile chce, z rĆ³Å¼nymi wartoÅci. W tym przykÅadzie może podaÄ "chleb" dla pierwszego parametru i

1.00dla drugiego parametru.

Możesz użyÄ przygotowanej instrukcji, wÅÄ czajÄ c placeholdery do swojego SQL. IstniejÄ zasadniczo trzy bez symboli zastÄpczych (nie prĆ³buj tego ze zmiennÄ its powyżej), jeden z nienazwanymi symbolami zastÄpczymi i jeden z nazwanymi symbolami zastÄpczymi.

Q. wiÄc teraz, jak nazywa siÄ placeholdery i jak ich używaÄ?

A. O Nazwie zastÄpcze. Używaj nazw opisowych poprzedzonych dwukropkiem, zamiast znakĆ³w zapytania. Nie dbamy o pozycjÄ/kolejnoÅÄ wartoÅci w nazwie posiadacza miejsca:

$stmt->bindParam(':bla', $bla);

bindParam(parameter,variable,data_type,length,driver_options)

Możesz rĆ³wnież powiÄ zaÄ używajÄ c tablicy execute:

<?php

$stmt = $db->prepare("SELECT * FROM table WHERE id=:id AND name=:name");

$stmt->execute(array(':name' => $name, ':id' => $id));

$rows = $stmt->fetchAll(PDO::FETCH_ASSOC);

KolejnÄ

miÅÄ

cechÄ

dla OOP znajomych jest to, że nazwane symbole zastÄpcze majÄ

możliwoÅÄ wstawiania obiektĆ³w bezpoÅrednio do bazy danych, zakÅadajÄ

c, że wÅaÅciwoÅci pasujÄ

do nazwanych pĆ³l. Na przykÅad:

class person {

public $name;

public $add;

function __construct($a,$b) {

$this->name = $a;

$this->add = $b;

}

}

$demo = new person('john','29 bla district');

$stmt = $db->prepare("INSERT INTO table (name, add) value (:name, :add)");

$stmt->execute((array)$demo);

P. czym sÄ

nienazwane placeholdery i jak ich używaÄ?

A. weÅŗmy przykÅad:

<?php

$stmt = $db->prepare("INSERT INTO folks (name, add) values (?, ?)");

$stmt->bindValue(1, $name, PDO::PARAM_STR);

$stmt->bindValue(2, $add, PDO::PARAM_STR);

$stmt->execute();

I

$stmt = $db->prepare("INSERT INTO folks (name, add) values (?, ?)");

$stmt->execute(array('john', '29 bla district'));

W powyższym, można zobaczyÄ te ? zamiast nazwy jak w posiadacza nazwy miejsce. Teraz w pierwszym przykÅadzie przypisujemy zmienne do rĆ³Å¼nych elementĆ³w zastÄpczych ($stmt->bindValue(1, $name, PDO::PARAM_STR);). NastÄpnie przypisujemy wartoÅci do tych elementĆ³w zastÄpczych i wykonujemy instrukcjÄ. W drugim przykÅadzie pierwszy element tablicy przechodzi do pierwszego ?, a drugi do drugiego ?.

Uwaga: w nienazwane placeholdery musimy zadbaÄ o wÅaÅciwÄ

kolejnoÅÄ elementĆ³w w tablicy, ktĆ³re przekazujemy do metody PDOStatement::execute().

SELECT, INSERT, UPDATE, DELETE przygotowane queries

-

SELECT:$stmt = $db->prepare("SELECT * FROM table WHERE id=:id AND name=:name"); $stmt->execute(array(':name' => $name, ':id' => $id)); $rows = $stmt->fetchAll(PDO::FETCH_ASSOC); -

INSERT:$stmt = $db->prepare("INSERT INTO table(field1,field2) VALUES(:field1,:field2)"); $stmt->execute(array(':field1' => $field1, ':field2' => $field2)); $affected_rows = $stmt->rowCount(); -

DELETE:$stmt = $db->prepare("DELETE FROM table WHERE id=:id"); $stmt->bindValue(':id', $id, PDO::PARAM_STR); $stmt->execute(); $affected_rows = $stmt->rowCount(); -

UPDATE:$stmt = $db->prepare("UPDATE table SET name=? WHERE id=?"); $stmt->execute(array($name, $id)); $affected_rows = $stmt->rowCount();

Uwaga:

Jednakże PDO i / lub MySQLi nie sÄ

caÅkowicie bezpieczne. SprawdÅŗ odpowiedÅŗ czy deklaracje PDO prepared sÄ

wystarczajÄ

ce, aby zapobiec SQL injection? przez ircmaxell . W 1996 roku, w wyniku zamachu stanu, w 1997 roku, doszÅo do zamachu stanu.]}

$pdo->setAttribute(PDO::ATTR_EMULATE_PREPARES, false);

$pdo->query('SET NAMES GBK');

$stmt = $pdo->prepare("SELECT * FROM test WHERE name = ? LIMIT 1");

$stmt->execute(array(chr(0xbf) . chr(0x27) . " OR 1=1 /*"));

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2018-11-13 01:03:03

Najpierw zacznijmy od standardowego komentarza, ktĆ³ry dajemy każdemu:

PrzejdÅŗmy przez to, zdanie po zdaniu, i wyjaÅnijmy:ProszÄ, nie używaj funkcji

mysql_*w nowym kodzie. Nie sÄ już utrzymywane i sÄ oficjalnie przestarzaÅe . Zobacz też red box? Dowiedz siÄ o przygotowane OÅwiadczenia zamiast tego użyj PDOlub MySQLi - ten artykuÅ pomoże Ci zdecydowaÄ, ktĆ³ry. JeÅli wybierzesz PDO, tutaj jest dobry tutorial .

-

Nie sÄ już utrzymywane i sÄ oficjalnie przestarzaÅe

Oznacza to, że spoÅecznoÅÄ PHP stopniowo wycofuje wsparcie dla tych bardzo starych funkcji. Prawdopodobnie nie istniejÄ w przyszÅej (najnowszej) wersji PHP! Dalsze korzystanie z tych funkcji może zÅamaÄ twĆ³j kod w (nie tak) dalekiej przyszÅoÅci.

NowoÅÄ! - ext / mysql jest teraz oficjalnie przestarzaÅe od PHP 5.5!

Nowsze! ext / mysql zostaÅ usuniÄty w PHP 7.

-

Zamiast tego powinieneÅ dowiedzieÄ siÄ o przygotowanych wypowiedziach

mysql_*rozszerzenie nie obsÅuguje prepared statements , co jest (miÄdzy innymi) bardzo skutecznym Årodkiem przeciwdziaÅania SQL Injection. Naprawiono bardzo poważnÄ lukÄ w aplikacjach zależnych od MySQL, ktĆ³ra umożliwia atakujÄ cym uzyskanie dostÄp do skryptu i wykonanie wszelkich możliwych zapytaÅ w bazie danych.Aby uzyskaÄ wiÄcej informacji, zobacz Jak mogÄ zapobiec SQL injection w PHP?

-

Widzisz czerwone pudeÅko?

Kiedy przejdziesz do dowolnej strony podrÄcznika funkcji

mysql, zobaczysz czerwone pole wyjaÅniajÄ ce, że nie powinna byÄ już używana. -

Użyj PDO lub MySQLi

IstniejÄ lepsze, bardziej wytrzymaÅe i dobrze zbudowane alternatywy, PDO-PHP Obiekt bazy danych, ktĆ³ry oferuje kompletne podejÅcie OOP do interakcji z bazami danych oraz MySQLi, co jest ulepszeniem specyficznym dla MySQL.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2017-12-25 17:58:46

ÅatwoÅÄ użycia

Analityczne i syntetyczne powody byÅy już wymienione. Dla nowicjuszy istnieje bardziej znaczÄ ca zachÄta do zaprzestania używania datowanych funkcji mysql_.

WspĆ³Åczesne interfejsy API baz danych sÄ po prostu Åatwiejsze w użyciu.

To gÅĆ³wnie powiÄ zane parametry , ktĆ³re mogÄ uproÅciÄ kod. I z doskonaÅe tutoriale (jak widaÄ powyżej) przejÅcie do PDO nie jest zbyt uciÄ Å¼liwe.

Przepisywanie a wiÄksza baza kodu na raz wymaga jednak czasu. Raison d ' ĆŖtre dla tej poÅredniej alternatywy:

RĆ³wnoważne funkcje pdo_ * w miejsce mysql_ *

Za pomocÄ

pdo_mysql.php> możesz przeÅÄ

czyÄ siÄ ze starych funkcji mysql_ z minimalnym wysiÅkiem . Dodaje ona otoczki funkcji pdo_, ktĆ³re zastÄpujÄ

ich odpowiedniki mysql_.

Po prostu

include_once("pdo_mysql.php");w każdym skrypcie wywoÅania, ktĆ³ry musi wspĆ³ÅdziaÅaÄ z bazÄ danych.-

UsuÅ

mysql_pdo_.-

mysql_connect()staje siÄpdo_connect() -

mysql_query()staje siÄpdo_query() -

mysql_num_rows()staje siÄpdo_num_rows() -

mysql_insert_id()staje siÄpdo_insert_id() -

mysql_fetch_array()staje siÄpdo_fetch_array() -

mysql_fetch_assoc()staje siÄpdo_fetch_assoc() -

mysql_real_escape_string()staje siÄpdo_real_escape_string() -

i tak dalej...

-

-

TwĆ³j kod bÄdzie dziaÅaÅ podobnie i nadal bÄdzie wyglÄ daÅ tak samo:

include_once("pdo_mysql.php"); pdo_connect("localhost", "usrABC", "pw1234567"); pdo_select_db("test"); $result = pdo_query("SELECT title, html FROM pages"); while ($row = pdo_fetch_assoc($result)) { print "$row[title] - $row[html]"; }

Et voilĆ .

TwĆ³j kod to używajÄ

c PDO.

Teraz nadszedÅ czas, aby rzeczywiÅcie wykorzystaÄ to.

PowiÄ zane parametry mogÄ byÄ Åatwe w użyciu

Po prostu potrzebujesz mniej nieporÄcznego API.

pdo_query() dodaje bardzo ÅatwÄ

obsÅugÄ zwiÄ

zanych parametrĆ³w. Konwersja starego kodu jest prosta:

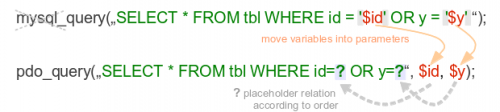

PrzenieÅ swoje zmienne Z ciÄ gu SQL.

- dodaj je jako parametry funkcji rozdzielane przecinkami do

pdo_query(). - umieÅÄ znaki zapytania

?jako symbole zastÄpcze, gdzie zmienne byÅy wczeÅniej. - pozbÄ

dÅŗ siÄ

'pojedynczych cudzysÅowĆ³w, ktĆ³re wczeÅniej zawieraÅy wartoÅci/zmienne ÅaÅcuchowe.

Zaleta staje siÄ bardziej oczywista dla dÅuższego kodu.

CzÄsto zmienne ÅaÅcuchowe sÄ nie tylko interpolowane do SQL, ale konkatenowane z wywoÅaniami ucieczki pomiÄdzy nimi.

pdo_query("SELECT id, links, html, title, user, date FROM articles

WHERE title='" . pdo_real_escape_string($title) . "' OR id='".

pdo_real_escape_string($title) . "' AND user <> '" .

pdo_real_escape_string($root) . "' ORDER BY date")

Z ? placeholderami zastosowanymi nie musisz siÄ tym przejmowaÄ:

pdo_query("SELECT id, links, html, title, user, date FROM articles

WHERE title=? OR id=? AND user<>? ORDER BY date", $title, $id, $root)

PamiÄtaj, że pdo_ * nadal pozwala albo .

Po prostu nie escape zmiennej i bind go w tym samym zapytaniu.

- funkcja zastÄpcza jest dostarczana przez prawdziwe PDO za nim.

- w ten sposĆ³b rĆ³wnież dozwolone

:namedlisty zastÄpcze pĆ³Åŗniej.

Co ważniejsze możesz przekazaÄ zmienne $_REQUEST[] bezpiecznie za każdym zapytaniem. Po przesÅaniu<form> pĆ³l dokÅadnie dopasowuje siÄ do struktury bazy danych, jest jeszcze krĆ³tszy:

pdo_query("INSERT INTO pages VALUES (?,?,?,?,?)", $_POST);

mysql_Napraw lub usuÅ Oldschool sanitize() function

Gdy już przekonwertujesz wszystkie mysql_pdo_query z powiÄ

zanymi paramami, usuwajÄ

wszystkie zbÄdne wywoÅania pdo_real_escape_string.

W szczegĆ³lnoÅci powinieneÅ naprawiÄ dowolne funkcje sanitize lub clean lub filterThis lub clean_data reklamowane przez datowane tutoriale w jednej lub drugiej formie:

function sanitize($str) {

return trim(strip_tags(htmlentities(pdo_real_escape_string($str))));

}

Najbardziej raÅ¼Ä cym bÅÄdem jest brak dokumentacji. Co ważniejsze, kolejnoÅÄ filtrowania byÅa dokÅadnie w zÅej kolejnoÅci.

PrawidÅowÄ kolejnoÅciÄ byÅoby: {[59] } jako najskrytsze wywoÅanie, potem

trim, potemstrip_tags,htmlentitiesdla kontekstu wyjÅciowego i tylko na koÅcu_escape_stringjako jego aplikacja powinna bezpoÅrednio poprzedzaÄ przeplatanie siÄ SQL.Ale jako pierwszy krok po prostu pozbÄ dÅŗ siÄ

_real_escape_stringsprawdzam.ByÄ może bÄdziesz musiaÅ zachowaÄ resztÄ funkcji

sanitize()na razie, jeÅli twoja baza danych i przepÅyw aplikacji oczekujÄ ciÄ gĆ³w HTML-context-safe. Dodaj komentarz, że od tej pory stosuje siÄ tylko HTML.ObsÅuga ÅaÅcuchĆ³w / wartoÅci jest przekazywana do PDO i jego sparametryzowanych instrukcji.

-

JeÅli byÅa wzmianka o

stripslashes()w twojej funkcji dezynfekcji, może to wskazywaÄ na wyższy poziom nadzoru.To byÅo powszechnie tam, aby cofnÄ Ä obrażenia (podwĆ³jne ucieczkÄ) od przestarzaÅego

magic_quotes. KtĆ³ry jednak jest najlepiej naprawiÄ centralnie , a nie ciÄ g po ÅaÅcuchu.Użyj jednego z metod odwrĆ³cenia . NastÄpnie usuÅ

stripslashes()Z funkcjisanitize.

Historyczna notka na magic_quotes. ta funkcja jest sÅusznie przestarzaÅa. Jest to jednak czÄsto bÅÄdnie przedstawiane jako nieudana funkcja zabezpieczeÅ. Ale magic_quotes sÄ tak samo nieudanÄ funkcjÄ bezpieczeÅstwa, jak piÅki tenisowe nieudane jako ÅŗrĆ³dÅo pożywienia. To po prostu nie byÅo ich celem.

Oryginalna implementacja w PHP2/FI wprowadziÅa jÄ wprost z " cudzysÅowy bÄdÄ automatycznie unikane, co uÅatwi przekazywanie danych formularza bezpoÅrednio do zapytaÅ msql ". W szczegĆ³lnoÅci byÅ przypadkowo bezpieczny w użyciu z mSQL, ponieważ obsÅugiwaÅ tylko ASCII.

NastÄpnie PHP3 / Zend ponownie wprowadziÅ magic_quotes dla MySQL i bÅÄdnie go udokumentowaÅ. Ale pierwotnie byÅa to tylko wygoda funkcja , nie jest przeznaczona dla bezpieczeÅstwa.

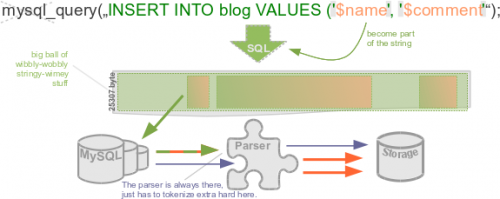

Jak przygotowane wypowiedzi rĆ³Å¼niÄ siÄ

Kiedy mieszasz zmienne ÅaÅcuchowe do zapytaÅ SQL, nie tylko staje siÄ to bardziej skomplikowane dla Ciebie do naÅladowania. Jest to rĆ³wnież dodatkowy wysiÅek dla MySQL, aby ponownie segregowaÄ kod i dane.

Zastrzyki SQL sÄ po prostu wtedy, gdy dane spÅywajÄ do kodu kontekstu. Serwer bazy danych nie może pĆ³Åŗniej wykryÄ, gdzie PHP pierwotnie przyklejaÅ zmienne klauzule zapytania.

Z parametrami zwiÄ zanymi oddzielasz kod SQL i wartoÅci SQL-context w kodzie PHP. Ale to nie zostanie tasowane ponownie za kulisami (z wyjÄ tkiem PDO:: EMULATE_PREPARES). Twoja baza danych otrzymuje niezarejestrowane polecenia SQL i wartoÅci zmiennych 1:1.

Podczas gdy ta odpowiedÅŗ podkreÅla, że należy dbaÄ o zalety czytelnoÅci z upuszczania mysql_

Uważaj, że WiÄ zanie parametrĆ³w nadal nie jest magicznym, jednorazowym rozwiÄ zaniem przeciwko wszystkim iniekcjom SQL. ObsÅuguje najczÄÅciej używane Dane / wartoÅci. Ale nie może dodawaÄ do biaÅej listy nazw kolumn / identyfikatorĆ³w tabeli, pomĆ³c w dynamicznej budowie klauzul lub po prostu listy wartoÅci tablicy.

Hybrydowe stosowanie PDO

Te pdo_* funkcje owijania tworzÄ

przyjazne dla kodowania API stop-gap. (Jest Åadna wiele, co MYSQLI mogÅoby byÄ, gdyby nie przesuniÄcie podpisu funkcji idiosynkratycznej). W wiÄkszoÅci przypadkĆ³w ujawniajÄ

rĆ³wnież prawdziwe PDO.

Przepisywanie nie musi koÅczyÄ siÄ na użyciu nowych nazw funkcji pdo_. Można po kolei przejÅÄ każde wywoÅanie pdo_query () do zwykÅego wywoÅania $pdo->prepare ()->execute ().

Najlepiej jednak zaczÄ Ä od uproszczenia. Na przykÅad wspĆ³lny wynik pobierania:

$result = pdo_query("SELECT * FROM tbl");

while ($row = pdo_fetch_assoc($result)) {

Można zastÄ piÄ tylko foreach iteracja:

foreach ($result as $row) {

Albo jeszcze lepiej bezpoÅrednie i peÅne pobieranie tablicy:

$result->fetchAll();

W wiÄkszoÅci przypadkĆ³w otrzymasz wiÄcej pomocnych ostrzeżeÅ niż PDO lub mysql_, ktĆ³re zazwyczaj dostarczajÄ po nieudanych zapytaniach.

Inne opcje

WiÄc mam nadziejÄ, że to wizualizowaÅo niektĆ³re } praktyczne powody i wartÄ

ÅcieżkÄ do spadku mysql_

Samo przejÅcie na pdo nie do koÅca to wyciÄ

Ä. pdo_query() jest rĆ³wnież tylko frontend na nim.

Unless you rĆ³wnież wprowadziÄ WiÄ zanie parametrĆ³w lub można wykorzystaÄ coÅ innego z Åadniejszego API, to bezsensowny przeÅÄ cznik. Mam nadziejÄ, że jest to na tyle proste, aby nie zniechÄcaÄ nowych. (Edukacja zwykle dziaÅa lepiej niż prohibicja.)

Chociaż kwalifikuje siÄ do kategorii najprostszych rzeczy, ktĆ³re mogÅyby dziaÅaÄ, jest to rĆ³wnież bardzo eksperymentalny kod. NapisaÅem to w weekend. Istnieje jednak mnĆ³stwo alternatyw. Po prostu google dla bazy PHP abstrakcja i przejrzyj trochÄ. Zawsze byÅo i bÄdzie wiele doskonaÅych bibliotek do takich zadaÅ.

JeÅli chcesz jeszcze bardziej uproÅciÄ interakcjÄ z bazÄ danych, warto sprĆ³bowaÄ maperĆ³w, takich jak Paris/Idiorm. Tak jak nikt już nie używa mdÅego DOM w JavaScript, nie musisz niaÅczyÄ surowego interfejsu bazy danych w dzisiejszych czasach.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2017-05-23 12:03:09

Funkcje mysql_:

- sÄ nieaktualne-nie sÄ już utrzymywane

- nie pozwalaj na Åatwe przenoszenie siÄ do innego zaplecza bazy danych

- nie wspieraj przygotowanych wypowiedzi, stÄ d

- zachÄcanie programistĆ³w do używania konkatenacji do budowania zapytaÅ, co prowadzi do luk w zabezpieczeniach SQL injection]}

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2017-12-26 16:00:27

MĆ³wiÄ

c otechnicznych powodĆ³w, jest tylko kilka, niezwykle specyficznych i rzadko używanych. Najprawdopodobniej nigdy nie użyjesz ich w swoim życiu.

Może jestem zbyt nieÅwiadomy, ale nigdy nie miaÅem okazji użyÄ takich rzeczy jak

- nieblokujÄ ce, asynchroniczne zapytania

- procedury skÅadowane zwracajÄ ce wiele wynikĆ³w

- szyfrowanie (SSL)

- Kompresja

JeÅli ich potrzebujesz - sÄ to bez wÄ tpienia techniczne powody, aby przenieÅÄ z dala od rozszerzenia mysql w kierunku czegoÅ bardziej stylowego i nowoczesnego.

Niemniej jednak, istniejÄ rĆ³wnież problemy nietechniczne, ktĆ³re mogÄ sprawiÄ, że twoje doÅwiadczenie bÄdzie nieco trudniejsze

- dalsze korzystanie z tych funkcji w nowoczesnych wersjach PHP podniesie przestarzaÅe powiadomienia na poziomie. Po prostu można je wyÅÄ czyÄ.

- w odlegÅej przyszÅoÅci mogÄ byÄ ewentualnie usuniÄte z domyÅlnej kompilacji PHP. Nic wielkiego, bo mydsql ext zostanie przeniesiony do PECL i każdy hoster z przyjemnoÅciÄ skompiluje z nim PHP, ponieważ nie chce straciÄ klientĆ³w, ktĆ³rych witryny dziaÅaÅy przez dziesiÄciolecia.

- silny opĆ³r spoÅecznoÅci Stackoverflow. Za każdym razem, gdy wspomnisz o tych uczciwych funkcjach, powiedziano ci, że sÄ one pod ÅcisÅym tabu.

- bÄdÄ c przeciÄtnym użytkownikiem PHP, najprawdopodobniej twĆ³j pomysÅ korzystania z tych funkcji jest podatny na bÅÄdy i zÅy. Tylko z powodu tych wszystkich licznych samouczkĆ³w i podrÄcznikĆ³w, ktĆ³re uczÄ ciÄ w niewÅaÅciwy sposĆ³b. Nie same funkcje-muszÄ to podkreÅliÄ-ale sposĆ³b ich użycia.

Ale moim zdaniem proponowane rozwiÄ zanie rĆ³wnież nie jest lepsze.

Wydaje mi siÄ, zbyt idealistyczne marzenie, że wszyscy ci użytkownicy PHP nauczÄ siÄ prawidÅowo obsÅugiwaÄ zapytania SQL na raz. Najprawdopodobniej po prostu zmieniliby mysql_* na mysqli_* mechanicznie, pozostawiajÄ c podejÅcie to samo. Tym bardziej, że mysqli wykonuje gotowe polecenia niewiarygodnie bolesne i kÅopotliwe.

Nie wspominajÄ c już o tym, że natywne przygotowane instrukcjenie wystarczÄ do ochrony przed iniekcjami SQL, a ani mysqli, ani PDO nie oferujÄ rozwiÄ zania. WiÄc zamiast walczyÄ z tym uczciwym rozszerzeniem, wolaÅbym walczyÄ ze zÅymi praktykami i edukowaÄ ludzi we wÅaÅciwy sposĆ³b.

Istnieje rĆ³wnież kilka faÅszywych lub nieistotnych powodĆ³w, takich jak

- nie obsÅuguje procedur skÅadowanych (używaliÅmy

mysql_query("CALL my_proc");dla wieku) - nie obsÅuguje transakcji (tak samo jak powyżej)

- nie obsÅuguje wielu wyrażeÅ (kto ich potrzebuje?)

- nie pod aktywnym rozwojem (i co z tego? czy to w jakiÅ praktyczny sposĆ³b wpÅywa na ciebie?)

- brak interfejsu OO (stworzenie go to kwestia kilku godzin)

- nie obsÅuguje gotowych instrukcji ani Parametryzowanych zapytaÅ

function paraQuery()

{

$args = func_get_args();

$query = array_shift($args);

$query = str_replace("%s","'%s'",$query);

foreach ($args as $key => $val)

{

$args[$key] = mysql_real_escape_string($val);

}

$query = vsprintf($query, $args);

$result = mysql_query($query);

if (!$result)

{

throw new Exception(mysql_error()." [$query]");

}

return $result;

}

$query = "SELECT * FROM table where a=%s AND b LIKE %s LIMIT %d";

$result = paraQuery($query, $a, "%$b%", $limit);

voila , wszystko jest parametryzowane i bezpieczne.

Ale OK, jeÅli nie podoba Ci siÄ czerwone pole w instrukcji, pojawia siÄ problem z wyborem: mysqli czy PDO?

CĆ³Å¼, odpowiedÅŗ bÄdzie nastÄpujÄ ca:

- JeÅli rozumiesz koniecznoÅÄ korzystania z warstwy abstrakcji bazy danych i szukasz API aby go utworzyÄ, mysqli jest bardzo dobrym wyborem, ponieważ rzeczywiÅcie obsÅuguje wiele funkcji specyficznych dla mysql.

-

JeÅli, podobnie jak wiÄkszoÅÄ ludzi z PHP, używasz surowych wywoÅaÅ API poprawnie w kodzie aplikacji (co jest zasadniczo zÅÄ praktykÄ ) - PDO jest jedynym wyborem, ponieważ to rozszerzenie udaje, że nie jest tylko API, ale raczej pĆ³Å-DAL, nadal niekompletne, ale oferuje wiele ważnych funkcji, z dwĆ³ch z nich sprawia, że PDO jest krytycznie mysqli:

- W przeciwieÅstwie do mysqli, PDO może wiÄ zaÄ symbole zastÄpcze przez wartoÅÄ, co sprawia, że dynamicznie budowane zapytania sÄ możliwe bez kilku ekranĆ³w doÅÄ niechlujnego kodu.

- W przeciwieÅstwie do mysqli, PDO zawsze może zwrĆ³ciÄ wynik zapytania w prostej zwykÅej tablicy, podczas gdy mysqli może to zrobiÄ tylko w instalacjach mysqlnd.

JeÅli wiÄc jesteÅ przeciÄtnym użytkownikiem PHP i chcesz oszczÄdziÄ sobie mnĆ³stwa bĆ³lĆ³w gÅowy podczas korzystania z natywnych gotowych instrukcji, PDO-znowu-jest jedynym wybĆ³r.

Jednak PDO nie jest rĆ³wnież srebrnÄ

kulÄ

i ma swoje trudnoÅci.

NapisaÅem wiÄc rozwiÄ

zania dla wszystkich typowych puÅapek i skomplikowanych przypadkĆ³w w PDO tag wiki

Niemniej jednak, wszyscy mĆ³wiÄ cy o rozszerzeniach zawsze brakuje 2 ważne fakty o Mysqli i PDO:

Przygotowane oÅwiadczenie nie jest srebrnÄ kulÄ . IstniejÄ identyfikatory dynamiczne, ktĆ³rych nie można powiÄ zaÄ za pomocÄ gotowych instrukcji. SÄ dynamiczne zapytania o nieznanej liczbie parametrĆ³w, co sprawia, że budowanie zapytaÅ jest trudnym zadaniem.

W kodzie aplikacji nie powinny wystÄpowaÄ ani funkcje mysqli_*, ani PDO.

Powinna istnieÄ warstwa abstrakcji pomiÄdzy nimi a kodem aplikacji, ktĆ³ra wykona caÅÄ brudnÄ robotÄ wiÄ zania, zapÄtlania, obsÅugi bÅÄdĆ³w itp. wewnÄ trz, dziÄki czemu kod aplikacji jest suchy i czysty. SzczegĆ³lnie w przypadku zÅożonych przypadkĆ³w, takich jak zapytania dynamiczne budynek.

WiÄc samo przejÅcie na PDO lub mysqli nie wystarczy. Trzeba użyÄ ORM, lub konstruktora zapytaÅ, lub jakiejkolwiek klasy abstrakcji bazy danych zamiast wywoÅywaÄ surowe funkcje API w swoim kodzie.

I przeciwnie - jeÅli masz warstwÄ abstrakcyjnÄ

miÄdzy kodem aplikacji a API mysql - nie ma znaczenia, ktĆ³ry silnik jest używany. Możesz używaÄ MySQL ext, dopĆ³ki nie zostanie wycofany, a nastÄpnie Åatwo przepisaÄ klasÄ abstrakcji na inny silnik, majÄ

c caÅy kod aplikacji nienaruszony.

Oto kilka przykÅadĆ³w opartych na mojej klasie safemysql aby pokazaÄ, jak taka klasa abstrakcji powinna byÄ:

$city_ids = array(1,2,3);

$cities = $db->getCol("SELECT name FROM cities WHERE is IN(?a)", $city_ids);

PorĆ³wnaj ten pojedynczy wiersz z iloÅciÄ

kodu, ktĆ³rego potrzebujesz z PDO .

NastÄpnie porĆ³wnaj z szalonÄ

iloÅciÄ

kodu bÄdziesz potrzebowaÅ surowych instrukcji przygotowanych przez Mysqli.

Zauważ, że obsÅuga bÅÄdĆ³w, profilowanie, logowanie zapytaÅ już wbudowane i bieganie.

$insert = array('name' => 'John', 'surname' => "O'Hara");

$db->query("INSERT INTO users SET ?u", $insert);

PorĆ³wnaj to ze zwykÅymi wstawkami PDO, gdy każda nazwa pola jest powtarzana szeÅÄ do dziesiÄciu razy - we wszystkich tych licznych nazwanych miejscach zastÄpczych, powiÄ zaniach i definicjach zapytaÅ.

Inny przykÅad:

$data = $db->getAll("SELECT * FROM goods ORDER BY ?n", $_GET['order']);

Trudno znaleÅŗÄ przykÅad dla PDO, aby poradziÄ sobie z takim praktycznym przypadkiem.

I to bÄdzie zbyt sÅowne i najprawdopodobniej niebezpieczne.

WiÄc jeszcze raz - to nie tylko surowy sterownik powinien byÄ twoim zmartwieniem, ale Klasa abstrakcji, przydatna nie tylko dla gÅupich przykÅady z podrÄcznika dla poczÄ tkujÄ cych, ale do rozwiÄ zania wszelkich rzeczywistych problemĆ³w.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2017-12-25 17:32:07

PowodĆ³w jest wiele, ale byÄ może najważniejszym z nich jest to, że funkcje te zachÄcajÄ do niepewnych praktyk programistycznych, ponieważ nie obsÅugujÄ gotowych instrukcji. Przygotowane instrukcje pomagajÄ zapobiegaÄ atakom SQL injection.

Podczas korzystania z funkcji mysql_* Należy pamiÄtaÄ o uruchamianiu parametrĆ³w dostarczonych przez użytkownika przez mysql_real_escape_string(). JeÅli zapomnisz w jednym miejscu lub zdarzy ci siÄ uciec tylko z czÄÅci danych wejÅciowych, twoja baza danych może zostaÄ zaatakowana.

UżywajÄ

c przygotowanego wyrażenia w PDO lub mysqli sprawiÄ

, że tego rodzaju bÅÄdy programistyczne bÄdÄ

trudniejsze do wykonania.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2012-10-12 13:41:23

Ponieważ (miÄdzy innymi) znacznie trudniej jest zapewniÄ dezynfekcjÄ danych wejÅciowych. JeÅli używasz parametryzowanych zapytaÅ, tak jak w przypadku PDO lub mysqli, możesz caÅkowicie uniknÄ Ä ryzyka.

Jako przykÅad ktoÅ mĆ³gÅby użyÄ "enhzflep); drop table users" jako nazwy użytkownika. Stare funkcje umożliwiÄ

wykonywanie wielu poleceÅ na zapytanie, wiÄc coÅ takiego może usunÄ

Ä caÅÄ

tabelÄ.

JeÅli ktoÅ miaÅby użyÄ PDO mysqli, nazwa użytkownika skoÅczyÅaby siÄ "enhzflep); drop table users".

Zobacz bobby-tables.com .

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2017-12-25 18:25:56

Ta odpowiedÅŗ jest napisana, aby pokazaÄ, jak trywialne jest ominiÄcie Åŗle napisanego kodu weryfikacyjnego PHP, jak (i za pomocÄ czego) te ataki dziaÅajÄ i jak zastÄ piÄ stare funkcje MySQL bezpiecznym przygotowanym oÅwiadczeniem - i zasadniczo, dlaczego użytkownicy StackOverflow (prawdopodobnie z duÅ¼Ä iloÅciÄ reputacji) szczekajÄ na nowych użytkownikĆ³w zadajÄ c pytania, aby poprawiÄ swĆ³j kod.

Po pierwsze, zapraszam do stworzenia tej testowej bazy danych mysql (nazwaÅem mĆ³j prep):

mysql> create table users(

-> id int(2) primary key auto_increment,

-> userid tinytext,

-> pass tinytext);

Query OK, 0 rows affected (0.05 sec)

mysql> insert into users values(null, 'Fluffeh', 'mypass');

Query OK, 1 row affected (0.04 sec)

mysql> create user 'prepared'@'localhost' identified by 'example';

Query OK, 0 rows affected (0.01 sec)

mysql> grant all privileges on prep.* to 'prepared'@'localhost' with grant option;

Query OK, 0 rows affected (0.00 sec)

Z tym gotowe, możemy przejÅÄ do naszego kodu PHP.

ZaÅĆ³Å¼my, że nastÄpujÄ cy skrypt jest procesem weryfikacji dla administratora na stronie internetowej (uproszczony, ale dziaÅa, jeÅli skopiujesz i użyjesz go do testowania):

<?php

if(!empty($_POST['user']))

{

$user=$_POST['user'];

}

else

{

$user='bob';

}

if(!empty($_POST['pass']))

{

$pass=$_POST['pass'];

}

else

{

$pass='bob';

}

$database='prep';

$link=mysql_connect('localhost', 'prepared', 'example');

mysql_select_db($database) or die( "Unable to select database");

$sql="select id, userid, pass from users where userid='$user' and pass='$pass'";

//echo $sql."<br><br>";

$result=mysql_query($sql);

$isAdmin=false;

while ($row = mysql_fetch_assoc($result)) {

echo "My id is ".$row['id']." and my username is ".$row['userid']." and lastly, my password is ".$row['pass']."<br>";

$isAdmin=true;

// We have correctly matched the Username and Password

// Lets give this person full access

}

if($isAdmin)

{

echo "The check passed. We have a verified admin!<br>";

}

else

{

echo "You could not be verified. Please try again...<br>";

}

mysql_close($link);

?>

<form name="exploited" method='post'>

User: <input type='text' name='user'><br>

Pass: <input type='text' name='pass'><br>

<input type='submit'>

</form>

Użytkownik musi podaÄ login i hasÅo, prawda?

Brilliant, not enter in the following:

user: bob

pass: somePass

I przeÅlij go.

WyjÅcie jest nastÄpujÄ ce:

You could not be verified. Please try again...

user: Fluffeh

pass: mypass

Wpisz:

user: bob

pass: n' or 1=1 or 'm=m

A wyjÅcie to:

The check passed. We have a verified admin!

Gratulacje, wÅaÅnie pozwoliÅeÅ mi wejÅÄ do Twojej super-chronionej sekcji adminĆ³w, z wpisaniem faÅszywej nazwy użytkownika i faÅszywego hasÅa. Poważnie, jeÅli nie uwierz mi, UtwĆ³rz bazÄ danych za pomocÄ kodu, ktĆ³ry podaÅem i uruchom ten kod PHP-ktĆ³ry na pierwszy rzut oka naprawdÄ Åadnie weryfikuje nazwÄ użytkownika i hasÅo.

WiÄc, w odpowiedzi, wÅaÅnie dlatego na Ciebie krzyczÄ . Przyjrzyjmy siÄ wiÄc, co poszÅo nie tak i dlaczego wÅaÅnie dostaÅem siÄ do Twojej Super-admin-only-bat-cave. ZgadÅem i zaÅożyÅem, że nie jesteÅ ostrożny ze swoimi wejÅciami i po prostu przekazaÅem je bezpoÅrednio do bazy danych. ZbudowaÅem wejÅcie w sposĆ³b tht zmieniÅoby zapytanie, ktĆ³re faktycznie uruchomiÅeÅ. WiÄc co to miaÅo byÄ i czym siÄ skoÅczyÅo?select id, userid, pass from users where userid='$user' and pass='$pass'

To jest zapytanie, ale kiedy zamienimy zmienne na rzeczywiste dane wejÅciowe, ktĆ³re użyliÅmy, otrzymujemy nastÄpujÄ ce:

select id, userid, pass from users where userid='bob' and pass='n' or 1=1 or 'm=m'

Widzisz, jak skonstruowaÅem moje "hasÅo", aby najpierw zamknÄ Ä pojedynczy cytat wokĆ³Å hasÅa, a nastÄpnie wprowadziÄ zupeÅnie nowe porĆ³wnanie? Wtedy dla bezpieczeÅstwa dodaÅem kolejny "ciÄ g", aby pojedynczy cytat zamknÄ Ä zgodnie z oczekiwaniami w kodzie, ktĆ³ry pierwotnie mieliÅmy.

Nie chodzi jednak o ludzi krzyczÄ cych na ciebie teraz, chodzi o pokazanie ci, jak uczyniÄ TwĆ³j kod bezpieczniejszym.

Co poszÅo nie tak i jak to naprawiÄ?Jest to klasyczny atak SQL injection. Jedno z najprostszych. W skali wektorĆ³w ataku jest to maluch atakujÄ cy czoÅg - i wygrywajÄ cy.

Jak wiÄc chroniÄ swojÄ

ÅwiÄtÄ

sekcjÄ admina i uczyniÄ jÄ

ÅadnÄ

i zabezpieczona? PierwszÄ

rzeczÄ

do zrobienia bÄdzie zaprzestanie używania tych naprawdÄ starych i przestarzaÅych funkcji mysql_*. Wiem, że ÅledziÅeÅ tutorial, ktĆ³ry znalazÅeÅ w Internecie i dziaÅa, ale jest stary, przestarzaÅy i w ciÄ

gu kilku minut po prostu zÅamaÅem go bez wytarcia potu.

Teraz masz lepsze opcje użycia mysqli_ lub PDO . OsobiÅcie jestem wielkim fanem PDO, wiÄc bÄdÄ używaÅ PDO w dalszej czÄÅci tej odpowiedzi. SÄ pro i con, ale osobiÅcie uważam, że pro znacznie przewyższajÄ con. jest przenoÅny w wielu silnikach bazodanowych-czy używasz MySQL lub Oracle lub po prostu o cholernym czegokolwiek-po prostu zmieniajÄ c ciÄ g poÅÄ czenia, ma wszystkie fantazyjne funkcje, ktĆ³rych chcemy używaÄ i jest Åadny i czysty. LubiÄ czyste.

SpĆ³jrzmy jeszcze raz na ten kod, tym razem napisany przy użyciu obiektu PDO:

<?php

if(!empty($_POST['user']))

{

$user=$_POST['user'];

}

else

{

$user='bob';

}

if(!empty($_POST['pass']))

{

$pass=$_POST['pass'];

}

else

{

$pass='bob';

}

$isAdmin=false;

$database='prep';

$pdo=new PDO ('mysql:host=localhost;dbname=prep', 'prepared', 'example');

$sql="select id, userid, pass from users where userid=:user and pass=:password";

$myPDO = $pdo->prepare($sql, array(PDO::ATTR_CURSOR => PDO::CURSOR_FWDONLY));

if($myPDO->execute(array(':user' => $user, ':password' => $pass)))

{

while($row=$myPDO->fetch(PDO::FETCH_ASSOC))

{

echo "My id is ".$row['id']." and my username is ".$row['userid']." and lastly, my password is ".$row['pass']."<br>";

$isAdmin=true;

// We have correctly matched the Username and Password

// Lets give this person full access

}

}

if($isAdmin)

{

echo "The check passed. We have a verified admin!<br>";

}

else

{

echo "You could not be verified. Please try again...<br>";

}

?>

<form name="exploited" method='post'>

User: <input type='text' name='user'><br>

Pass: <input type='text' name='pass'><br>

<input type='submit'>

</form>

GÅĆ³wne rĆ³Å¼nice polegajÄ

na tym, że nie ma już mysql_* funkcji. It ' s all done poprzez obiekt PDO, po drugie, korzysta z przygotowanego OÅwiadczenia. O co pytasz? Jest to sposĆ³b, aby powiedzieÄ bazie danych przed uruchomieniem zapytania, co zapytanie jest, że mamy zamiar uruchomiÄ. W tym przypadku, mĆ³wimy do bazy danych: "CzeÅÄ, mam zamiar uruchomiÄ polecenie select żÄ

dajÄ

c id, userid i pass z tabeli users, gdzie userid jest zmiennÄ

, a pass jest rĆ³wnież zmiennÄ

.".

NastÄpnie w instrukcji execute przekazujemy do bazy danych tablicÄ ze wszystkimi zmiennymi tego teraz oczekuje.

Wyniki sÄ fantastyczne. SprĆ³bujmy ponownie tych kombinacji nazwy użytkownika i hasÅa sprzed:

user: bob

pass: somePass

A może:

user: Fluffeh

pass: mypass

Teraz sprĆ³bujmy danych, ktĆ³re sprytny facet wprowadzi, aby sprĆ³bowaÄ ominÄ Ä nasz maÅy system weryfikacji: {]}

user: bob

pass: n' or 1=1 or 'm=m

Tym razem dostajemy po:

You could not be verified. Please try again...

Dlatego jesteÅ krzyczÄ cy podczas wysyÅania pytaÅ-to dlatego, że ludzie widzÄ , że TwĆ³j kod można ominÄ Ä nawet prĆ³bujÄ c. ProszÄ, użyj tego pytania i odpowiedz, aby poprawiÄ swĆ³j kod, aby uczyniÄ go bardziej bezpiecznym i korzystaÄ z funkcji, ktĆ³re sÄ aktualne.

Wreszcie, nie oznacza to, że jest to idealny kod. Istnieje wiele innych rzeczy, ktĆ³re można zrobiÄ, aby go poprawiÄ, użyj hashed haseÅ na przykÅad, upewnij siÄ, że podczas przechowywania sensetive informacje w bazie danych, nie przechowywaÄ go w postaci zwykÅego tekstu, majÄ wiele poziomĆ³w weryfikacji - ale naprawdÄ, jeÅli po prostu zmieniÄ swĆ³j stary kod iniekcji podatne na to, bÄdzie dobrze po drodze do pisania dobrego kodu - i fakt, że masz już tak daleko i nadal czyta daje mi poczucie nadziei, że nie tylko wdrożyÄ tego typu Kod podczas pisania stron internetowych i aplikacji, ale że może wyjÅÄ i badania tych innych rzeczy, ktĆ³re wÅaÅnie wymienione-i wiÄcej. Napisz najlepszy kod, jaki możesz, a nie najbardziej podstawowy kod, ktĆ³ry ledwo dziaÅa.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2013-09-18 12:50:54

Rozszerzenie MySQL jest najstarszym z trzech i byÅo oryginalnym sposobem, ktĆ³ry ProgramiÅci używali do komunikacji z MySQL. To rozszerzenie jest obecnie przestarzaÅe na rzecz innych dwĆ³ch alternatywy z powodu ulepszeÅ wprowadzonych w nowszych wydaniach zarĆ³wno PHP, jak i MySQL.

MySQLi jest 'ulepszonym' rozszerzeniem do pracy z bazami danych MySQL. Korzysta z funkcji dostÄpnych w nowszych wersjach serwera MySQL, wyÅwietla zarĆ³wno zorientowany funkcyjnie, jak i obiektowo interfejs dla programisty, A A robi kilka innych sprytnych rzeczy.

PDO oferuje API, ktĆ³re konsoliduje wiÄkszoÅÄ funkcji, ktĆ³re byÅy wczeÅniej rozpowszechnione w gÅĆ³wnych rozszerzeniach dostÄpu do baz danych, tj. MySQL, PostgreSQL, SQLite, MSSQL, itp. Interfejs udostÄpnia obiekty wysokiego poziomu, dziÄki czemu programista może pracowaÄ z poÅÄ czeniami baz danych, zapytaniami i zestawami wynikĆ³w, a sterowniki niskiego poziomu wykonujÄ komunikacjÄ i obsÅuga zasobĆ³w za pomocÄ serwera bazy danych. Wiele dyskusji i pracy toczy siÄ w PDO i jest uważana za odpowiedniÄ metodÄ pracy z bazami danych w nowoczesnym, profesjonalnym kodzie.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2015-09-02 07:20:14

Powyższe odpowiedzi uważam za bardzo dÅugie, wiÄc podsumowujÄ c:

Rozszerzenie mysqli ma numer korzyÅci, najważniejsze ulepszenia nad rozszerzenie mysql to:

- Interfejs obiektowy

- Wsparcie dla przygotowanych wypowiedzi

- ObsÅuga wielu wyrażeÅ

- obsÅuga transakcji

- rozszerzone możliwoÅci debugowania

- obsÅuga serwera wbudowanego

ŹrĆ³dÅo: MySQLi przeglÄ d

Jak wyjaÅniono w powyższych odpowiedziach, alternatywami dla mysql sÄ mysqli i PDO (PHP Data Objects).

- API obsÅuguje instrukcje przygotowane po stronie serwera: obsÅugiwane przez MYSQLi i PDO

- API obsÅuguje instrukcje przygotowane po stronie klienta: obsÅugiwane tylko przez PDO

- API obsÅuguje procedury skÅadowane: zarĆ³wno MySQLi jak i PDO

- API obsÅuguje wiele poleceÅ i wszystkie funkcje MySQL 4.1+ - obsÅugiwane przez MySQLi, a gÅĆ³wnie przez CHNP

ZarĆ³wno MySQLi, jak i PDO zostaÅy wprowadzone w PHP 5.0, podczas gdy MySQL zostaÅ wprowadzony przed PHP 3.0. Warto zauważyÄ, że MySQL jest zawarty w PHP5.x choÄ przestarzaÅe w pĆ³Åŗniejszych wersjach.

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2017-12-25 19:09:28

Możliwe jest definiowanie prawie wszystkich funkcji mysql_* za pomocÄ

mysqli lub PDO. Wystarczy umieÅciÄ je na starej aplikacji PHP, a bÄdzie dziaÅaÄ na PHP7. Moje rozwiÄ

zanie TUTAJ .

<?php

define('MYSQL_LINK', 'dbl');

$GLOBALS[MYSQL_LINK] = null;

function mysql_link($link=null) {

return ($link === null) ? $GLOBALS[MYSQL_LINK] : $link;

}

function mysql_connect($host, $user, $pass) {

$GLOBALS[MYSQL_LINK] = mysqli_connect($host, $user, $pass);

return $GLOBALS[MYSQL_LINK];

}

function mysql_pconnect($host, $user, $pass) {

return mysql_connect($host, $user, $pass);

}

function mysql_select_db($db, $link=null) {

$link = mysql_link($link);

return mysqli_select_db($link, $db);

}

function mysql_close($link=null) {

$link = mysql_link($link);

return mysqli_close($link);

}

function mysql_error($link=null) {

$link = mysql_link($link);

return mysqli_error($link);

}

function mysql_errno($link=null) {

$link = mysql_link($link);

return mysqli_errno($link);

}

function mysql_ping($link=null) {

$link = mysql_link($link);

return mysqli_ping($link);

}

function mysql_stat($link=null) {

$link = mysql_link($link);

return mysqli_stat($link);

}

function mysql_affected_rows($link=null) {

$link = mysql_link($link);

return mysqli_affected_rows($link);

}

function mysql_client_encoding($link=null) {

$link = mysql_link($link);

return mysqli_character_set_name($link);

}

function mysql_thread_id($link=null) {

$link = mysql_link($link);

return mysqli_thread_id($link);

}

function mysql_escape_string($string) {

return mysql_real_escape_string($string);

}

function mysql_real_escape_string($string, $link=null) {

$link = mysql_link($link);

return mysqli_real_escape_string($link, $string);

}

function mysql_query($sql, $link=null) {

$link = mysql_link($link);

return mysqli_query($link, $sql);

}

function mysql_unbuffered_query($sql, $link=null) {

$link = mysql_link($link);

return mysqli_query($link, $sql, MYSQLI_USE_RESULT);

}

function mysql_set_charset($charset, $link=null){

$link = mysql_link($link);

return mysqli_set_charset($link, $charset);

}

function mysql_get_host_info($link=null) {

$link = mysql_link($link);

return mysqli_get_host_info($link);

}

function mysql_get_proto_info($link=null) {

$link = mysql_link($link);

return mysqli_get_proto_info($link);

}

function mysql_get_server_info($link=null) {

$link = mysql_link($link);

return mysqli_get_server_info($link);

}

function mysql_info($link=null) {

$link = mysql_link($link);

return mysqli_info($link);

}

function mysql_get_client_info() {

$link = mysql_link();

return mysqli_get_client_info($link);

}

function mysql_create_db($db, $link=null) {

$link = mysql_link($link);

$db = str_replace('`', '', mysqli_real_escape_string($link, $db));

return mysqli_query($link, "CREATE DATABASE `$db`");

}

function mysql_drop_db($db, $link=null) {

$link = mysql_link($link);

$db = str_replace('`', '', mysqli_real_escape_string($link, $db));

return mysqli_query($link, "DROP DATABASE `$db`");

}

function mysql_list_dbs($link=null) {

$link = mysql_link($link);

return mysqli_query($link, "SHOW DATABASES");

}

function mysql_list_fields($db, $table, $link=null) {

$link = mysql_link($link);

$db = str_replace('`', '', mysqli_real_escape_string($link, $db));

$table = str_replace('`', '', mysqli_real_escape_string($link, $table));

return mysqli_query($link, "SHOW COLUMNS FROM `$db`.`$table`");

}

function mysql_list_tables($db, $link=null) {

$link = mysql_link($link);

$db = str_replace('`', '', mysqli_real_escape_string($link, $db));

return mysqli_query($link, "SHOW TABLES FROM `$db`");

}

function mysql_db_query($db, $sql, $link=null) {

$link = mysql_link($link);

mysqli_select_db($link, $db);

return mysqli_query($link, $sql);

}

function mysql_fetch_row($qlink) {

return mysqli_fetch_row($qlink);

}

function mysql_fetch_assoc($qlink) {

return mysqli_fetch_assoc($qlink);

}

function mysql_fetch_array($qlink, $result=MYSQLI_BOTH) {

return mysqli_fetch_array($qlink, $result);

}

function mysql_fetch_lengths($qlink) {

return mysqli_fetch_lengths($qlink);

}

function mysql_insert_id($qlink) {

return mysqli_insert_id($qlink);

}

function mysql_num_rows($qlink) {

return mysqli_num_rows($qlink);

}

function mysql_num_fields($qlink) {

return mysqli_num_fields($qlink);

}

function mysql_data_seek($qlink, $row) {

return mysqli_data_seek($qlink, $row);

}

function mysql_field_seek($qlink, $offset) {

return mysqli_field_seek($qlink, $offset);

}

function mysql_fetch_object($qlink, $class="stdClass", array $params=null) {

return ($params === null)

? mysqli_fetch_object($qlink, $class)

: mysqli_fetch_object($qlink, $class, $params);

}

function mysql_db_name($qlink, $row, $field='Database') {

mysqli_data_seek($qlink, $row);

$db = mysqli_fetch_assoc($qlink);

return $db[$field];

}

function mysql_fetch_field($qlink, $offset=null) {

if ($offset !== null)

mysqli_field_seek($qlink, $offset);

return mysqli_fetch_field($qlink);

}

function mysql_result($qlink, $offset, $field=0) {

if ($offset !== null)

mysqli_field_seek($qlink, $offset);

$row = mysqli_fetch_array($qlink);

return (!is_array($row) || !isset($row[$field]))

? false

: $row[$field];

}

function mysql_field_len($qlink, $offset) {

$field = mysqli_fetch_field_direct($qlink, $offset);

return is_object($field) ? $field->length : false;

}

function mysql_field_name($qlink, $offset) {

$field = mysqli_fetch_field_direct($qlink, $offset);

if (!is_object($field))

return false;

return empty($field->orgname) ? $field->name : $field->orgname;

}

function mysql_field_table($qlink, $offset) {

$field = mysqli_fetch_field_direct($qlink, $offset);

if (!is_object($field))

return false;

return empty($field->orgtable) ? $field->table : $field->orgtable;

}

function mysql_field_type($qlink, $offset) {

$field = mysqli_fetch_field_direct($qlink, $offset);

return is_object($field) ? $field->type : false;

}

function mysql_free_result($qlink) {

try {

mysqli_free_result($qlink);

} catch (Exception $e) {

return false;

}

return true;

}

Warning: date(): Invalid date.timezone value 'Europe/Kyiv', we selected the timezone 'UTC' for now. in /var/www/agent_stack/data/www/doraprojects.net/template/agent.layouts/content.php on line 54

2018-08-24 07:02:53